2022年11月1日(現地時間)、OpenSSL Projectから、重要度「Critical及びHigh」とされるOpenSSLの脆弱性(CVE-2022-3602、CVE-2022-3786)に関する情報が公開されました。当脆弱性をtenable.ioで検出するための方法を解説いたします。脆弱性情報は随時アップデートされる可能性があります。本内容は、2022年11月4日 時点のものです。

OpenSSLの脆弱性(CVE-2022-3602、CVE-2022-3786)概要

| 項目 | 内容 |

| 対象 | OpenSSL 3.0.7より前の3.0系のバージョン ※OpenSSL 1.1.1および1.0.2は、この問題の影響を受けません。 |

| CVE | CVE-2022-3602, CVE-2022-3786 |

| CVSS v3※ | CVE-2022-3602:9.8 (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) - https://jvndb.jvn.jp/cvss/ja/v31.html#CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H CVE-2022-3786:7.5 (AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H) - https://jvndb.jvn.jp/cvss/ja/v31.html#CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H |

| 重要度 | CVE-2022-3602:Critical CVE-2022-3786:High |

| 影響 | サービス運用妨害(DoS)(CVE-2022-3602, CVE-2022-3786) 遠隔からのコード実行(CVE-2022-3602) |

| 対策 | OpenSSLを次の最新のバージョンに更新してください。 - OpenSSL 3.0.7 |

※IPA:共通脆弱性評価システムCVSS概説(https://www.ipa.go.jp/security/vuln/CVSS.html)

tenable.ioにおける対応状況(2022年11月4日時点)

| Plugin | タイトル | Severity | VPR |

| 166789 | RHEL 9 : openssl (RHSA-2022:7288) | Critical | 9.2 |

| 166773 | OpenSSL 3.0.0 < 3.0.7 Multiple Vulnerabilities | Critical | 9.2 |

| 166782 | Amazon Linux 2022 : (ALAS2022-2022-157) | Critical | 9.2 |

| 166801 | Oracle Linux 9 : openssl (ELSA-2022-7288) | Critical | 9.2 |

| 166781 | Fedora 36 : 1:openssl (2022-502f096dce) | Critical | 9.2 |

| 166808 | AlmaLinux 9 : openssl (ALSA-2022:7288) | Critical | 9.2 |

| 166798 | Ubuntu 22.04 LTS / 22.10 : OpenSSL vulnerabilities (USN-5710-1) | Critical | 9.2 |

| 166774 | Oracle Linux 9 : openssl (ELSA-2022-9968) | Critical | 9.2 |

| 166787 | FreeBSD : OpenSSL -- Buffer overflows in Email verification (0844671c-5a09-11ed-856e-d4c9ef517024) | Critical | 9.2 |

| 166788 | GLSA-202211-01 : OpenSSL: Multiple Vulnerabilities | High | 9.2 |

| 166796 | SUSE SLED15 / SLES15 Security Update : openssl-3 (SUSE-SU-2022:3843-1) | Critical | 9.2 |

OpenSSLの脆弱性(CVE-2022-3602、CVE-2022-3786)が含まれる資産の発見アプローチ

tenable.ioで脆弱性が含まれる資産を発見するには、2種類のアプローチがあります。

- 脆弱性が含まれるソフトウェア(バージョン)がインストールされている資産を抽出する

- tenable.ioへスキャンパターン(Plugins)が追加されることを待つことなく、脆弱性が含まれるかを確認可能です。

- クレデンシャルスキャン、エージェントスキャンを実施している資産対してより効果的な方法です。

- 資産にスキャンを実行して脆弱性を発見する

- 脆弱な資産をピンポイントで発見することが可能です。

後述の詳しいアプローチ方法を参考にタイミングや目的に応じて、対応する方法を選択してください。

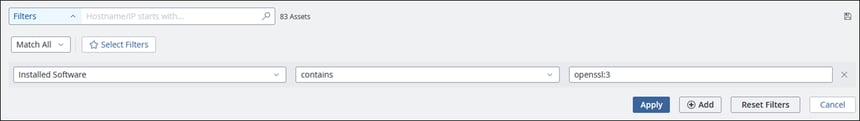

1. 脆弱性が含まれるソフトウェア(バージョン)がインストールされている資産を抽出する方法

tenable.io上に登録されているAssetから、OpenSSLがインストールされているAssetを抽出します。

- Asset View > Assetsを表示する

- FiltersでOpenSSLがインストールされているAssetにフィルターする

- Select Category:Installed Software

- Select Operator:contains

- Select Value:openssl:3

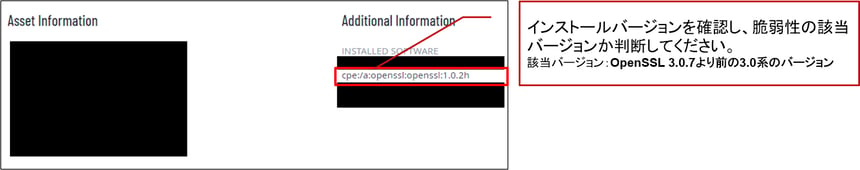

- Assetの詳細画面からOpenSSLのバージョンを確認する

- 脆弱性が含まれるバージョンの場合は、最新バージョンへアップデートする

2. 資産にスキャンを実行して脆弱性を発見する方法

スキャン実施に関する情報 ※2022/11/4時点 Pluginは随時追加・更新されます。

- tenable.ioでスキャンを実行する

- Vulnerability Management > Vulnerabilitiesを表示する

- Filtersで該当Pluginが検出されているAssetにフィルターする

- Select Category:Plugin ID

- Select Operator:is equal to

- Select Value:166773,166781,・・・(※)

※Pluginは随時追加・更新されるため、フィルターを行う際には最新のPlugin情報をご確認ください。

https://www.tenable.com/plugins/search?q=cves%3A%28%22CVE-2022-3786%22+OR++%22CVE-2022-3602%22%29&sort=&page=1

- フィルターされたAssetのソフトウェアを最新バージョンへアップデートする

以上のアプローチにより、話題のOpenSSLの脆弱性(CVE-2022-3602、CVE-2022-3786)をtenable.ioで検出することが可能です。

参考情報

- JPCERT CC :OpenSSLの脆弱性(CVE-2022-3602、CVE-2022-3786)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220030.html - OpenSSL :Vulnerabilities

https://www.openssl.org/news/vulnerabilities-3.0.html - OpenSSL :BLOG

https://www.openssl.org/blog/blog/2022/11/01/email-address-overflows/ - Tenable :TENABLE BLOG

https://www.tenable.com/blog/cve-2022-3786-and-cve-2022-3602-openssl-patches-two-high-severity-vulnerabilities