企業のセキュリティを脅かす脆弱性の報告数は年々増加しています。セキュリティリスクから自社を守るためには、動向をいち早く把握し、脆弱性の影響が及ぶ範囲を適切に把握する必要があります。

リアルタイムに脆弱性の影響を把握するための手法として、脆弱性管理ソリューションを導入し、脆弱性管理を自動化するメリットを解説するとともに、自動化を検討される企業様向けにお得なキャンペーン情報をお知らせします。

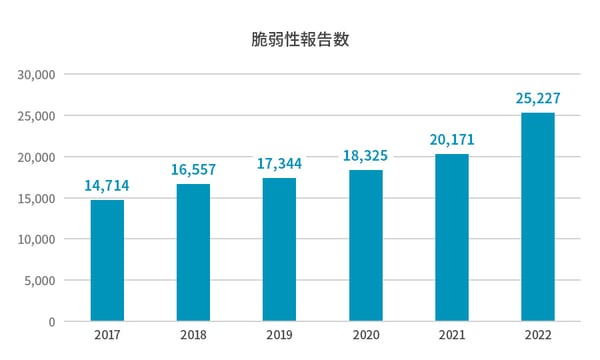

増加する脆弱性の報告件数

まず、脆弱性報告件数の動向について見てみましょう。

下図の通り、脆弱性の報告件数は年々増加傾向にあります。2017年には14,714件であった報告件数が2022年には25,227件となり、実に5年間で1.5倍以上も報告件数が増加していることが分かります。

また、毎年報告件数は増加しており、今後も増加傾向のまま推移していくものと予想できます。

出典元:https://www.cvedetails.com/browse-by-date.php

さらに、下表の通り、直近で報告された重要な影響を及ぼす脆弱性を見てみると、重大なリスクがある脆弱性が、毎月のように報告されています。この事から、脆弱性の動向やその影響について、できる限り短いスパンで確認・把握しておく必要があると言えます。

重要な影響を及ぼす脆弱性の主な報告状況(2022年度)

| 日付 | CVE | 重大度 | タイトル |

| 2022/09/30 | 2022-41040他 | High | Microsoft Exchangeにリモートコード実行に至る複数の脆弱性 |

| ____/07/13 | 2022-30222 | High | Microsoft日本語IMEにリモートコード実行脆弱性 |

| ____/07/13 | 2022-29225他 | High | Envoyに限定的条件下でリモートコード実行を受ける等の複数脆弱性 |

| ____/04/13 | 2021-31805 | Critical | Struts2に限定的条件下でリモートコード実行を受ける脆弱性 |

| ____/04/11 | 未採番 | - | Nginx LDAP認証連携処理にリモートコード実行脆弱性 |

| ____/03/31 | 2022-22965 | Critical | Spring Frameworkにリモートコマンド実行脆弱性 |

| ____/03/30 | 2022-2963 | High | Spring Cloud Functionにリモートコマンド実行脆弱性 |

脆弱性診断の推奨頻度

では、脆弱性の影響を把握するにあたり、どの程度の頻度で診断を行うのが妥当なのでしょうか。

いくつかのセキュリティガイドラインにおいて、脆弱性診断の頻度の目安が言及されています。PCI DSS(Payment Card Industry Data Security Standard)では3ヵ月に1回以上の診断が推奨されており、Binding Operational Directive 23-01では、14日に1回以上の診断が推奨されています。

セキュリティガイドラインで示される診断頻度の目安

| ガイドライン | 診断頻度 |

| PCI DSS(※1) | 3ヶ月に一度 |

| Binding Operational Directive 23-01(※2) | 14日に一度 |

※1 PCI DSS:

https://www.pcisecuritystandards.org/lang/ja-ja/

※2 Binding Operational Directive 23-01:

https://www.cisa.gov/news-events/directives/binding-operational-directive-23-01

これまでも、定期的な診断が推奨されていますが、上述の脆弱性の報告状況からも分かる通り、近年はより早いサイクルで診断を実施し、脆弱性に関するリスクをタイムリーに可視化する必要があると言えるでしょう。

とはいえ、3ヶ月毎、ましてや14日毎に外部ベンダに診断を委託するのは現実的とは言えません。

早いサイクルで脆弱性の影響を把握するには、ソリューションによる管理の自動化が必要不可欠となります。

脆弱性管理の自動化アプローチでどのようなメリットが得られるのかを紹介します。

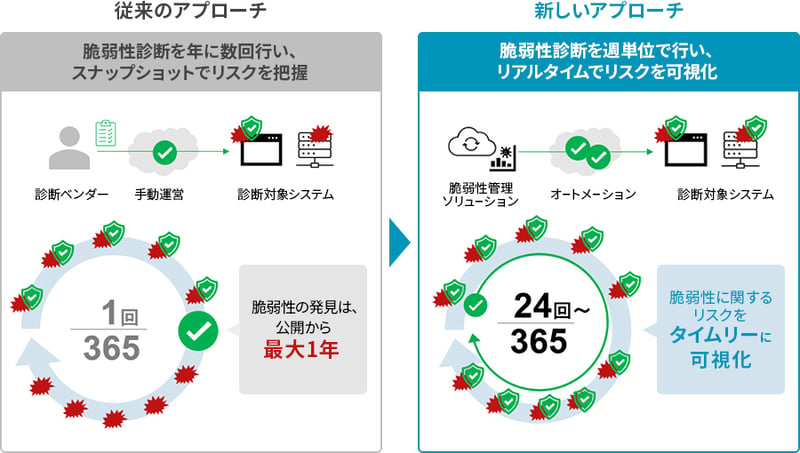

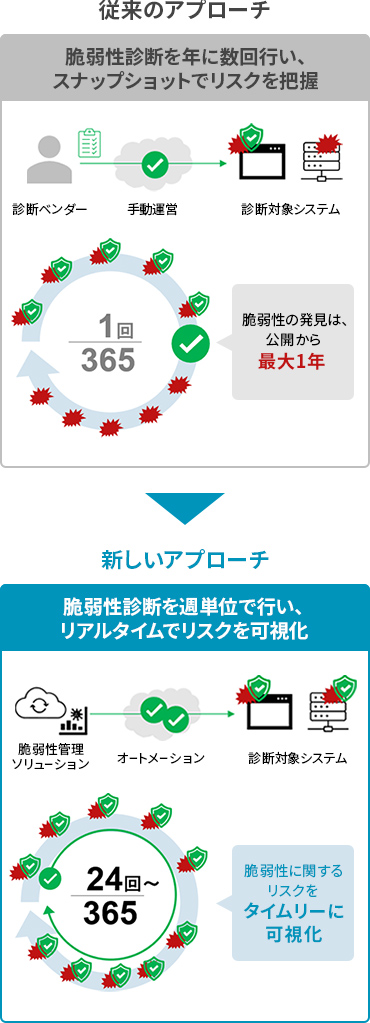

従来のアプローチと新しいアプローチ

脆弱性管理を自動化するメリットとは?

脆弱性診断を外部ベンダに委託する場合、コストやスケジュール調整の観点から、頻度を増やして診断を実施することが困難なケースや、診断対象のシステムを限定せざるを得ないケースが想定されます。

また、重大な脅威となる脆弱性が公開された場合は、人海戦術により莫大な時間と稼働をかけて、自社にどれほど脆弱性の影響が及ぶかの調査が必要となります。

これらの課題は、脆弱性管理の自動化により得られる2つの大きなメリットで解決できます。

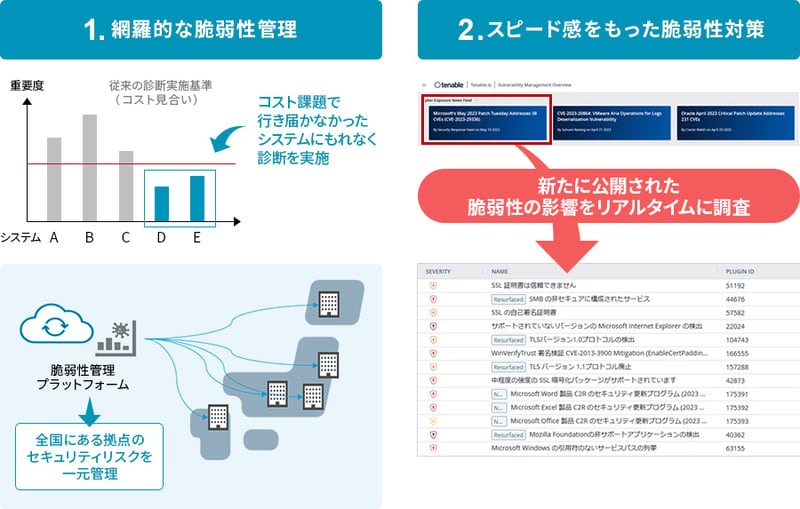

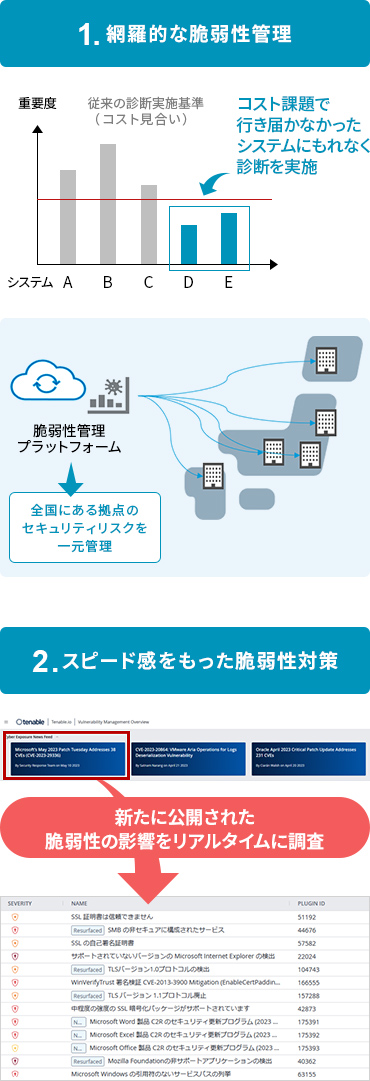

メリット1 網羅的な脆弱性管理

ソリューション導入により外部委託に要するコストを削減できるため、コスト課題で脆弱性診断を実施していなかったシステムも含め、高頻度かつ広範囲で診断を実施する事が可能になります。

また、全国さらには、全世界に拠点が存在する場合においても、ソリューションにより同一基準でセキュリティリスクを一元管理することが可能となります。

メリット2 スピード感を持った脆弱性対策

新たに公開された脆弱性の影響をリアルタイムかつ網羅的に把握することができます。

スケジューリングされた自動スキャンによる早期発見が可能になります。

さらには、新たな脆弱性に限定してアドホックにスキャンすることで、自社への影響を即時に把握することが可能となります。

脆弱性管理の自動化のメリット

脆弱性管理サービスのご紹介

ここまで、脆弱性管理を自動化するメリットを説明しましたが、いざ、自動化を検討すると以下のような不安が生まれてくるのではないでしょうか。

- 製品の導入、設定が複雑そうで自分たちにできるか分からない

- 今まで外部委託していた脆弱性の分析が内製できると思えない

- 運用中のトラブルについてもサポートしてもらいたい

ユービーセキュアでは、導入・初期設定を支援する「クイックスタートサービス」、設定のチューニングや脆弱性の分析・報告を行う「運用支援サービス」のほか、脆弱性の内容に関するQ&Aやトラブルシュートに特化した「サポートサービス」など、多数サービスをご用意しております。

これらのサービスを利用することで不安を解消し、内製化の一歩を踏み出すお手伝いができれば幸いです。

サービス別対応メニュー表

| メニュー | 導入支援 | 運用支援 | サポート | ||

| 導入支援 | 運用支援 | 脆弱性分析支援 | ライト | スタンダード | |

| 操作方法Q&A | - | - | - | 〇 | 〇 |

| 初期設定 | 〇 | - | - | - | - |

| 設定チューニング | - | 〇 | - | - | - |

| 脆弱性の分析・報告 | - | 〇 | 〇 | - | - |

| 脆弱性内容Q&A | - | 〇 | 〇 | - | 〇 |

| トラブルシュート | - | - | - | - | 〇 |