重要なプラットフォーム診断、できていますか?

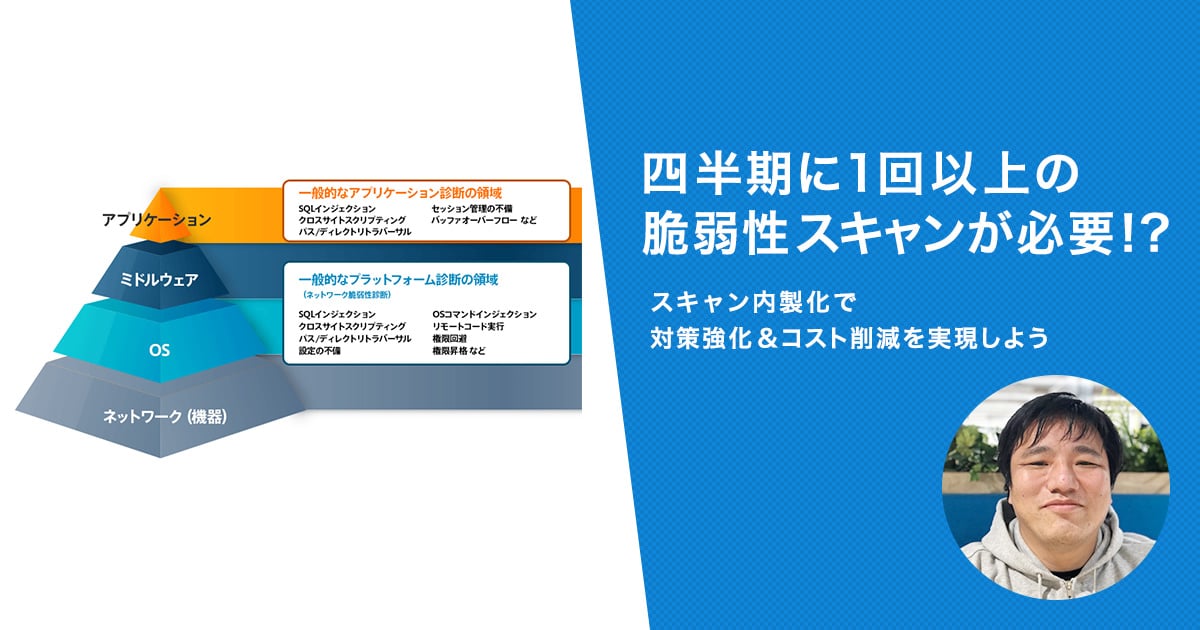

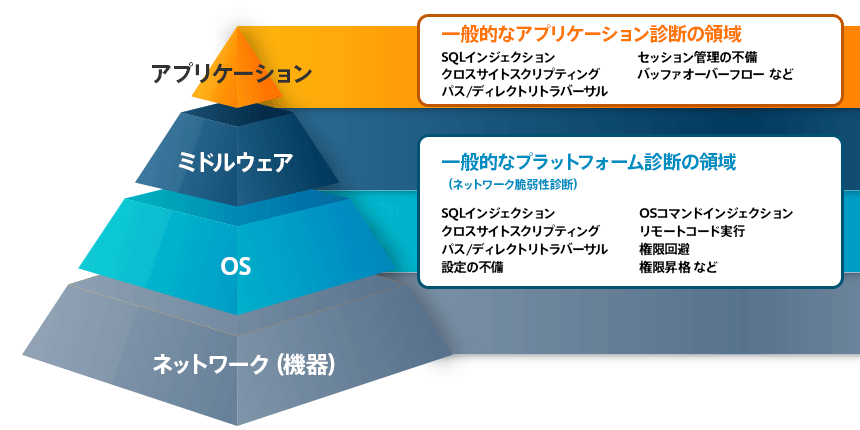

一般的に脆弱性診断というと、「Webアプリケーション診断」をイメージされる方が多いと思います。

しかし脆弱性診断には、ミドルウェア、OS、ネットワーク(機器)のレイヤーをカバーする「プラットフォーム診断(ネットワーク脆弱性診断)」もあり、それぞれカバーしているレイヤーが異なります。

実施している脆弱性診断が、もしWebアプリケーション診断だけになっているとすれば、ミドルウェア~ネットワーク(機器)までの領域はカバーしきれていないということになります。

毎月発見される脆弱性と攻撃例

プラットフォーム領域における脆弱性にはどんなものがあるのでしょうか?

2021年に報告された「重大な影響を及ぼす既成プロダクトにおける脆弱性」のリストで確認してみると、リモートコード実行に至る新たな脆弱性が、毎月のように報告されていることが分かります。

プラットフォームレイヤーにおける既成プロダクトの脆弱性(2021年)

| 日付 | CVE | タイトル |

|---|---|---|

| 07/01 | 2021-1675 | Windows 印刷スプーラー に 特権昇格脆弱性 |

| 05/26 | 2021-21985 | VMware vCenter Server に 任意コード実行を許す脆弱性 |

| 05/12 | 2021-31166 | Windows HTTPプロトコルスタックにリモートコマンド実行脆弱性 |

| 05/06 | 2020-28007 | Exim に リモートコマンド実行等脆弱性 |

| 04/14 | 2021-28040 | Microsoft Exchange に リモートコード実行に至る複数の脆弱性 |

| 04/02 | 2021-28165 | Jetty に TLS接続処理不備による DoS脆弱性 |

| 03/10 | 2021-26877等 | Microsoft DNS Server に複数件のリモートコード実行脆弱性 |

| 03/03 | 2021-26855等 | Microsoft Exchange に リモートコード実行に至る複数の脆弱性 |

| 02/24 | 2021-21972 | VMware vCenter Server に 任意コード実行を許す脆弱性 |

| 02/24 | 2021-22883 | Node.js に DoS脆弱性 |

| 02/24 | 2020-27221 | IBM Eclipse OpenJ9 に リモートコマンド実行脆弱性 |

| 02/10 | 2021-24074等 | Windows TCPIPスタック リモートコード実行脆弱性 |

| 02/10 | 2021-24078 | Microsoft DNS Server リモートコード実行脆弱性 |

| 02/21 | 2020-25518等 | WordPressのインストールスクリプトにDoS脆弱性 |

中でも2021年7月1日に報告されている「Windowsの印刷スプーラーに特権昇格脆弱性」は悪用されるとドメインコントローラを掌握される可能性が高い、非常に危険な脆弱性となっています。

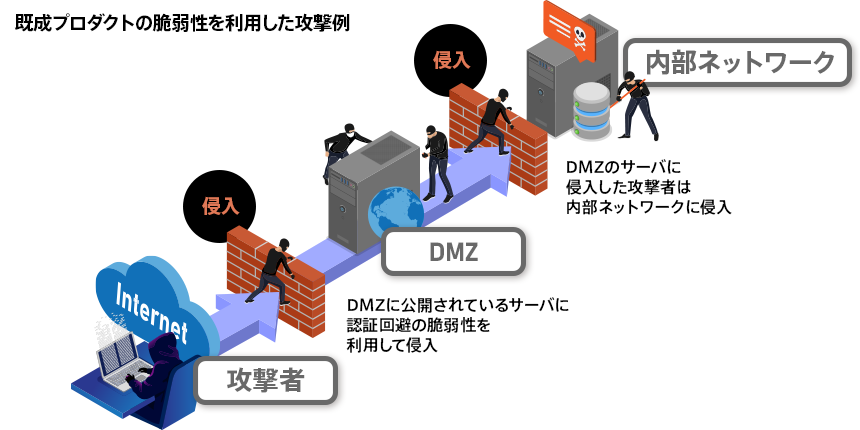

もし、これらのプラットフォームレイヤーにおける脆弱性を利用して攻撃されたら、どうなるのでしょうか?攻撃例を見ていきましょう。

まず攻撃者はインターネットを経由してDMZに公開されているサーバに認証回避の脆弱性を利用して侵入します。そしてDMZのサーバから内部サーバのネットワークに移動した後、さらなる攻撃を行うために内部サーバに存在していた権限昇格の脆弱性を利用して特権を取得し、ネットワーク全体を掌握することができてしまいます。他にもマルウェア感染などによって侵入されるケースも考えられます。

このような攻撃に備えるには、インターネットからの攻撃者が直接アクセスできない内部ネットワークの脆弱性も管理することが重要です。

プラットフォームレイヤーへの脆弱性スキャンは

四半期に一度以上のサイクルを推奨

プラットフォームレイヤーにおける脆弱性管理と対応については、国際カードブランドが共同で設立したPCI SSC(Payment Card Industry Security Standards Council)によって運用・管理されているセキュリティ基準であるPCI DSS(Payment Card Industry Data Security Standard)にも要件が記載されています。Webアプリケーションの脆弱性スキャンに加えて、下記表の黄色セル部分にもある通り、内部または外部の脆弱性スキャンを、最低でも四半期に一度以上のサイクルで実施する必要があるとされています。

PCI DSS(Payment Card Industry Data Security Standard)

| 要件 | 概要 | 実施サイクル |

|---|---|---|

| 6.6 | Webアプリケーションのセキュリティ脆弱性をレビューまたはスキャン、評価する。 | 年1回 および何らかの変更を加えた後 |

| 11.2.1 | 内部ネットワーク脆弱性スキャンを実施し、脆弱性に対処・再スキャンを実施する。 事業体の基準に基づいた「高リスク」脆弱性が解決された事を確認する。 |

四半期1回 およびネットワークでの大幅な変更後 |

| 11.2.2 | 外部ネットワーク脆弱性スキャンを実施し、脆弱性に対処・再スキャンを実施する。スキャンに合格するまで再スキャンする。 | 四半期1回 およびネットワークでの大幅な変更後 |

| 11.3 | 内部および外部ペネトレーションテストを実施し、脅威と脆弱性をレビューする。 | 年1回 および大幅なインフラまたはアプリのアップグレードや変更後 |

では、短いサイクルでプラットフォームレイヤーの脆弱性スキャンを行うには、どのように実施するのが良いのでしょうか?

以前は「外部ベンダに依頼して脆弱性スキャンを実施する」ケースが中心でしたが、スキャンまでの調整コストや期間を踏まえると実施サイクルを短期化するのは難しい面があります。

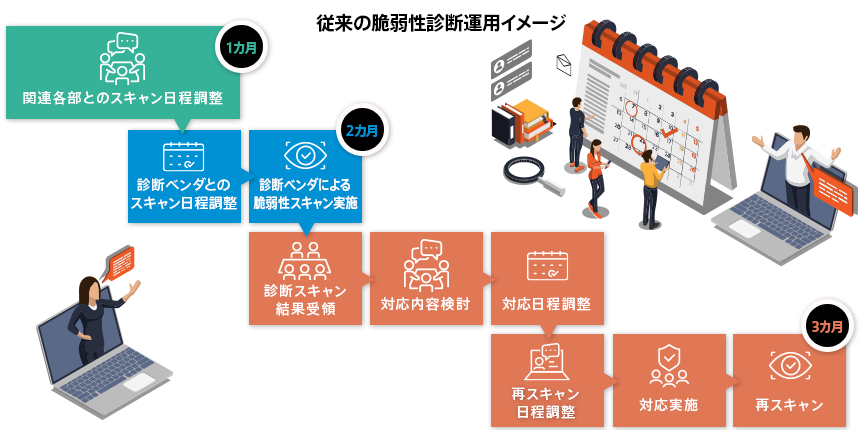

【従来の脆弱性診断運用イメージ】

外部の診断ベンダに脆弱性スキャンを依頼する際、まずは社内の関連部署および診断ベンダとスキャン日程の調整を行います。その後、診断ベンダによるスキャンが実施され、もし高リスクの脆弱性が発見された場合は、修正対応を行ってから、再度スキャン日程を調整~スキャン実施することになります。ここまでに約3カ月の期間を要するため、毎月のように報告されている脆弱性に十分に対応できているとは言えず、さらに、これを四半期に1度以上のペースで実施しようとすると、社内の調整コストやベンダへの依頼コストなどの診断コストが上がってしまいます。

SaaS型サービスで、脆弱性スキャンを内製化する

そこで、ユービーセキュアでは脆弱性リスクの把握タイミングをコントロールでき、コスト削減も可能とする「SaaS型サービスを利用した脆弱性スキャンの内製化」をお勧めしています。

スキャン頻度を上げながらコストを抑えるには診断を内製化できれば良いのですが、そのためにはセキュリティに詳しい社内人材を育成する必要があり、今すぐの実施は困難です。しかしSaaS型サービスを利用すれば、これらの課題を解決することができます。

本記事では、ユービーセキュアでお取り扱いをしている「Tenable.io」についてご紹介します。

Tenable.ioはサイバーリスク情報を収集・管理するSaaS型サ―ビスです。脆弱性スキャン~脆弱性の管理がUI上で実施でき、AWS(Amazon Web Services)、GCP(Google Cloud Platform)、Microsoft Azureといった各種クラウド自体のコンプライアンスチェックにも対応しています。ライセンスはアセット単位の年間サブスクリプションであるため、契約したアセット※数内であれば実質スキャンし放題です。

※IPアドレスが異なる対象を一とせず、FQDNやUUIDなどの条件一致により、構成によってはIPアドレスよりも少なくなることもある。

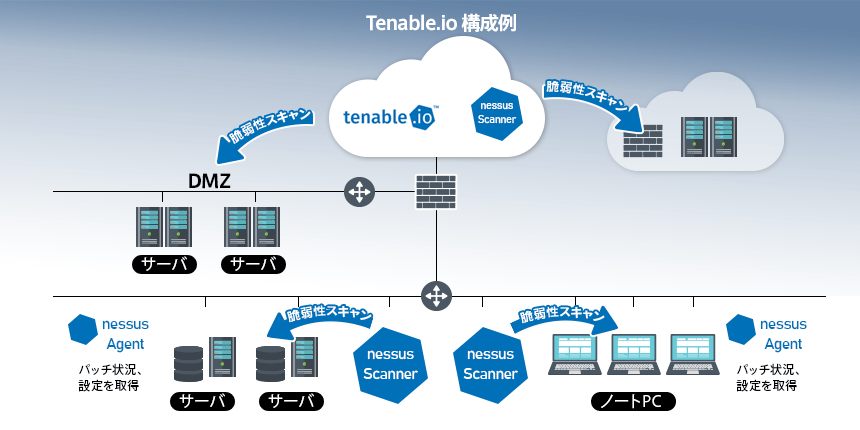

Tenable.ioで内部型ネットワークをスキャンする際の構成例

同じSaaS上にTenable.ioとNessus Scanner(ローカルスキャナ)を設置します。グローバルIPを持っているクラウド上のサービスや外部公開されているDMZ上のサーバについては、クラウドスキャナを利用して脆弱性スキャンを実施します。内部ネットワークについてはNessus AgentやNessus Scanner(ローカルスキャナ)を利用して脆弱性スキャンを実施します。また、パッチ適用状況や設定についてもインストールしたエージェントによりスキャンされ、結果はTenable.ioに暗号化され送信されます。

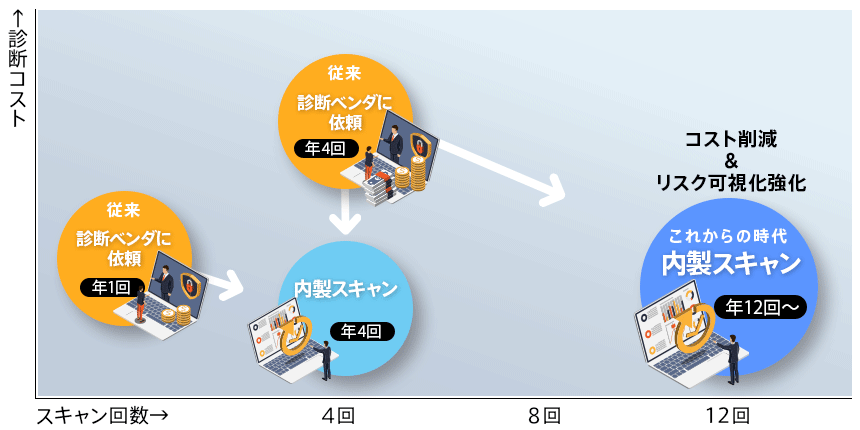

内製なら月1回以上のスキャンも可能!コスト削減とリスク可視化を実現

実際にTenable.ioによる診断の内製化を行った企業では、外部ベンダに支払っていた費用以外にも、診断時の様々な社内調整にかかるコストなども削減することができるため、外部ベンダに依頼していた時と比べて大幅なコスト削減を実現しているケースが多く見られます。(※当社実績調べ ※対象規模にもよる)

さらに、Tenable.ioはスキャンし放題なので、月に1回以上の頻度で実施してもコストは変わらないため、脆弱性リスク把握スピードの強化とコスト削減の両方を実現することができます。

とはいえ、「いきなり全てのシステムの診断を内製化するのは不安」という企業も少なくありません。その場合は、「最重要システムは外部ベンダの専門家に依頼。それ以外のシステムは内製化しスキャン頻度を上げる」などの使い分けをお勧めしています。

内製化スキャン体制を早期に立ち上げ&継続運用するには

Tenable.ioによる内製化スキャン体制を迅速に立ち上げ、かつ継続的に行うためには、ターゲット、スケジュール、脆弱性検出後のアクション、責任分界などを、あらかじめしっかりと決めておくことが必要です。他にも「ServiceNow」や「Jira」といったワークフロー管理機能を持つサービスと連携することで、対応状況の管理・運用を楽にすることができます。

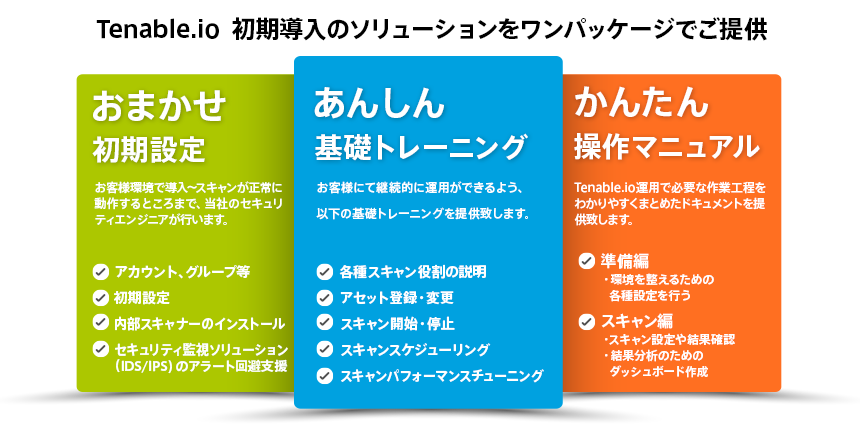

ユービーセキュアではTenable.ioの初期導入にあたり、よくあるつまずきポイントを押さえた「早期立ち上げ・運用サポート」や、「セキュリティルールの策定」についてもご支援を行っています。

Tenable.io導入支援パッケージとして提供している「おまかせ初期設定」では、ヒアリングシートにより初期のパラメータ設定を行い、内部に設置するスキャナの設定やエージェントの導入設定、実際の運用を想定したユーザーや組織単位の分割などTenable.io環境構築のサポートを行います。当社で設定した内容は動作確認を行ったうえでパラメータシートとして納品し、最速最短で利用の立ち上げをすることが可能です。

「あんしん基礎トレーニング」ではお客様自身におけるTenable.ioの運用スタートと継続的な運用を支援するために、操作トレーニングを行い、各種スキャンテンプレートの役割の説明や実際の運用に即した内容で理解度アップを図っていきます。

「かんたん操作マニュアル」はTenable.ioの運用に必要なポイントに絞った使いやすいマニュアルをご提供します。マニュアルはTenable.io環境を整えるための各種設定を行うための準備編と、実際のスキャン設定や結果確認、結果分析のためのダッシュボード作成のためのスキャン編の2つに分かれており、目的別に利用しやすく構成されています。操作マニュアルを組織内に展開することで、要員育成を容易にし、より安定した運用のサポートを行います。

DX時代のサイバーリスク対策において重要となる最速・最適な脆弱性管理。ぜひTenable.ioによる内製スキャンを導入し、脆弱性リスク把握スピードの強化とコスト削減に活用いただければ幸いです。