新サービス開発チームリーダー 木崎 修平

新サービス開発チームリーダー 木崎 修平

映像のお仕事からITセキュリティ技術者へと転身。能動的に仕事に取り組むことで自ら楽しい環境を作り出す、新サービス開発チームのリーダー。趣味はランニング。好きなスポーツはサッカー!

攻撃者視点で攻撃可能な領域を調査・報告する脅威インテリジェンスAttack Surface調査サービス

別宮:早速ですが今回リリースされた「脅威インテリジェンスAttack Surface調査サービス」について教えてください。

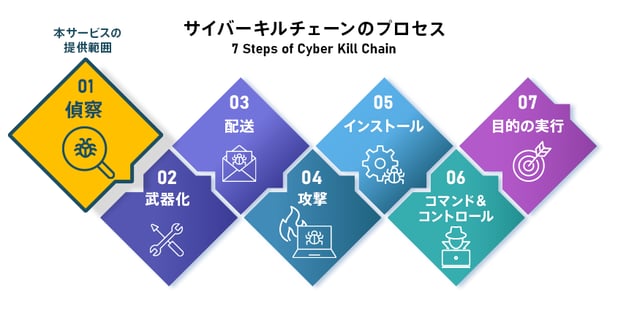

木崎:インターネット上にある様々な公開情報をもとに、当社コンサルタントが攻撃者と同じ視点で「お客様の環境や組織を、外部から攻撃するならどのような攻撃手法が考えられるか」に着目し、攻撃可能なポイントや領域を見つけてレポートします。お客様はレポートを受けて、自社を取り巻く脅威を把握し、早期に対策を打つことができます。

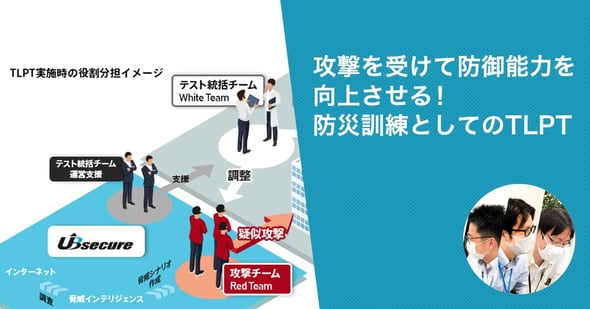

脅威ベースのペネトレーションテストであるTLPT(Threat Led Penetration Test)の前工程を切り出したものなので、「TLPTを検討していて、自社に最適な脅威シナリオを検討したい」といったお客様はもちろん、「侵入されそうな弱点を確認したい」、「攻撃者がどれくらい情報を収集できてしまうか把握したい」といったニーズにもお応えすることができます。

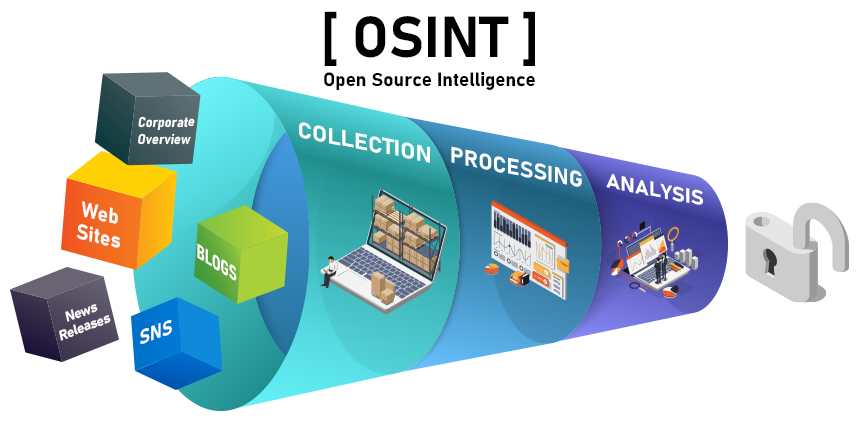

別宮:正式名称は「脅威インテリジェンスAttack Surface調査サービス」ですが、社内では「OSINT(オシント)サービス」という通称で呼ばれていますよね。

木崎:はい。OSINT(Open Source Intelligence)はサイバーセキュリティ領域で使われる用語ですが、もともとは軍事用語なんです。敵対する相手国の情報や戦術を収集していた技術で、自国の戦力や軍事力の強化に活用されてきました。

OSINT(オシント)がサイバーセキュリティ領域で使われるようになってからは、インターネット上にある様々な情報を見つける情報収集スキルのことを指すようになりました。今回リリースした「脅威インテリジェンスAttack Surface調査サービス」もOSINTを活用した偵察活動を行っています。

“管理できていない”から“診断対象になっていない”!?忘れ去られたアセットが狙われる

別宮:社内で「OSINTサービスへのお問い合わせが多い」と耳にしたのですが、なぜ今、ニーズが高いのですか?

木崎:セキュリティ診断やペネトレーションテストでは、お客様が「これを診断しよう」と決めて、セキュリティベンダに依頼…という流れが多かったのですが、昨今、ハッカーの標的型攻撃は “インターネット上にある、管理されていないアセットを狙う” 傾向にあります。誰も管理できていないアセットであり、企業が診断対象とすることはほとんどありませんでした。いわば棚ざらしの状態です。だからこそ、そこが攻撃の糸口として狙われるのです。

別宮:管理されていないアセットというと??

木崎:忘れ去られたサーバや、時期が過ぎたキャンペーンサイトなどです。

別宮:情報システム部門などで、一元管理されていないのですか?

木崎:以前なら、現場部門からシステム部門に申請して、システム部門が代行してサイトなどを作成・管理する…というような運営をされているケースが多かったのですが、最近はクラウドサービスがスタンダードになったことで状況が変わってきました。

様々なクラウドサービスを現場部門ごとに契約したり、サーバを立てたり、キャンペーンサイトを作ったりするようになったため、キャンペーン期間が終わってしまうと誰も管理していない、放ったらかしのサーバやサイトが生まれがちなんです。

別宮:専門的知識がなくても現場担当者が気軽に利用できる、便利なクラウドサービスが増えていますもんね。

木崎:はい。導入・運用コストが低く、拡張性・利便性の高いパブリッククラウドの利用が急速に広がっていますね。

情報資産をインターネット上に移行・管理すると、常に外部の脅威に晒されている状態になります。これまで以上にセキュリティが重要になりますが、急速な利用増により管理負荷が高まり、セキュリティ対策も追い付いていないという状況が生まれています。

そういった管理の手薄なところから侵入され、ランサムウェアなどによりデータを暗号化されてしまい、身代金を要求するというようなサイバー攻撃が増加しています。

今回の「脅威インテリジェンスAttack Surface調査サービス」は、特定のサーバやシステムに依存した単一の調査ではなく、外部の攻撃者にとってお客様自身がどう映っているのかを複合的な視点で確認できるものです。攻撃者と同じ視点で情報収集・分析をすると、思ってもみなかったものが見つかることがあります。

公開情報を組み合わせて分析を繰り返すことで、侵入・攻撃の道筋が見つかる

別宮:攻撃者と同じ視点で…ということは、攻撃者もOSINTスキルを使っているのですか?

木崎:そうです。攻撃者も本サービスで行うのと同じプロセスで、OSINTスキルを使って情報を集めて分析しています。

別宮:どんな情報を集めるのですか?

木崎:挙げればキリがないのですが、例えば、サービス内容、従業員数、年商などの企業情報や、どのようなクラウドを使っているのか、どんなWebサービスやブログなどを運営しているのかといった公開情報です。

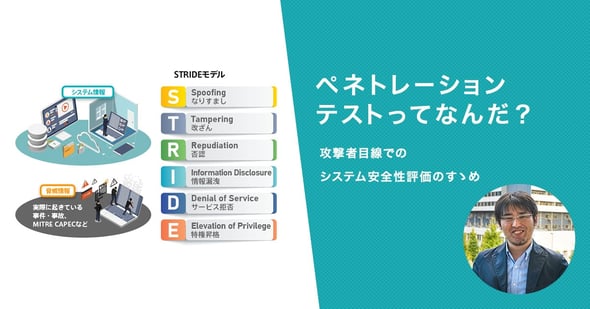

これらの一つ一つの情報だけだと脆弱性はないように見えますが、別のデータと組み合わせたり、「このブログをやっているのであれば、このサービスを使っているかもしれない」というような推測もしたり…、様々な角度からプロファイルを行い、カテゴリごとに当てはめて、不要なデータを取り除きながら一つのブロックとして情報を分析する…というサイクルを繰り返していくと、攻撃者には侵入できる道筋が見えてきます。

別宮:情報収集や分析にはユービーセキュアならではの強みなども活かしているのですか?

木崎:ユービーセキュアでは、ペネトレーションテストはもちろん、脆弱性診断も10年以上の実績があります。「Vex」のような国内シェアNo.1の脆弱性診断・セキュリティ診断ツールも開発しているため、多くの知見と情報を保有しています。それらを活かしてスコープを広げ、より多くの情報収集ができていると思います。

また、OSINTは実施費用が高くなりがちなサービスですが、ユービーセキュアではコストを抑える工夫をし、ご利用しやすい価格に設定しています。少しでも多くの企業にこのサービスをお届けし、脅威把握と早期対策のご支援ができれば、と考えています。

定期的に第三者の目線で確認して、脅威から情報資産を守る

別宮:開発担当者としては、どんな企業におススメですか?

木崎:どんなお客様が受けてもメリットがあるサービスですが、やはり情報資産の管理に不安を感じていたり、第三者目線での調査・点検が必要なお客様におススメします。

最近では、「情報資産やシステムがグローバルに分散していて管理に不安を感じている」、「サーバ台数やサイトは多くないものの現在の脅威を把握したい」といったお客様にこのサービスをご利用いただきました。

管理されていないアセットを作らないためには、①ルールを設け、②定期的な棚卸による資産管理をし、③それらの管理者を明確にし、④定期的に脆弱性診断や設定不備がないか確認をし、⑤ルールを定期的かつ柔軟に見直すことを行わなければなりません。

言うは易しなのですが、現状のビジネスサイクルの中で、ここまで徹底したアセット管理を行うことはなかなか大変です。その点に不安を感じているお客様には、ぜひ「脅威インテリジェンスAttack Surface調査サービス」をご利用いただきたいです。これを機に整理を進めるということもしていただけると思います。

また、アセット管理が問題なくできているお客様でも、第三者の目線から新しい価値を提供できると考えていますので、ぜひご検討ください。

別宮:今後、本サービスはどのように進化させていく予定ですか?

木崎:現在はワンショットでサービスを提供していますが、脅威インテリジェンスは継続して行うと高い効果を発揮します。

規模などにもよりますが、少なくとも四半期~半年に1回は実施することで自分たちの資産を見直していただけるように、継続して受けられるようなサービスの仕組みをご用意していく予定です。