攻撃を受けることで防御能力が向上する

脅威ベースのペネトレーションテスト「TLPT」

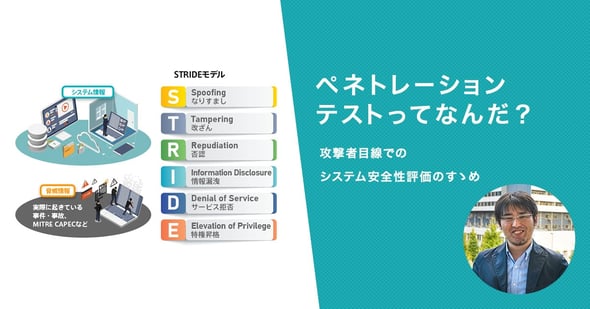

セキュリティリスクを明確化する目的で実施されることの多いペネトレーションテスト。

今回はそんなペネトレーションテストと、ペネトレーションテストの中でも攻撃対応能力の向上を目的に脅威ベースで行われる「TLPT(Threat-Led Penetration Testing)」について説明します。

【TLPTとは】

対象システムの安全性を評価する防災訓練のような位置づけのテストで、現実世界で起きている脅威情報をもとに対象企業ごとに“脅威”を想定し、攻撃者の目的に合わせた脅威シナリオを作成して、最新の攻撃手法による実践的な攻撃・侵入を試みます。それによりセキュリティリスクや防御態勢における課題を可視化し、必要なサイバーセキュリティ対策を行うことができます。

| TLPTの特徴 1. 実環境へのサイバー攻撃により攻撃対応能力を向上 2. 攻撃側は検知されずに目的達成することを目指し、防御側は現実のサイバー攻撃同様に防御・検知・対応を実施 3. テスト対象組織が現実に直面するおそれのあるサイバー攻撃を分析し、脅威シナリオを作成 4. サイバー攻撃に対する防御・検知・対応結果の確認と、人・組織・プロセスにおける課題を明確化 |

TLPTとペネトレーションテスト、脆弱性診断の違い

【ペネトレーションテストとTLPTの違い】

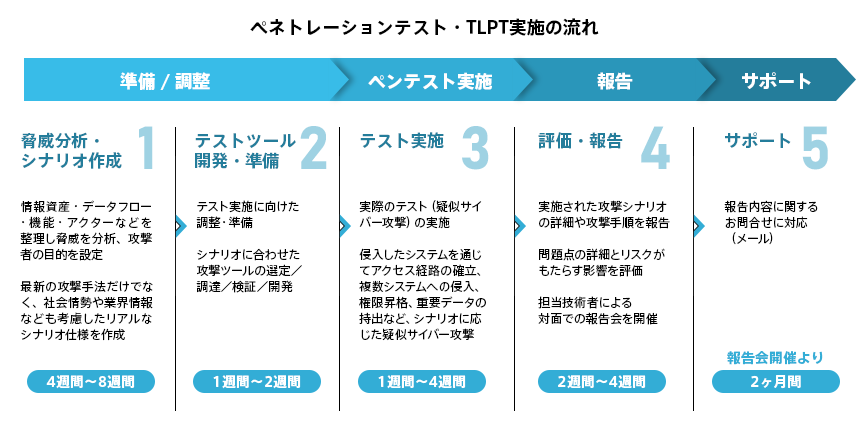

通常のペネトレーションテストとTLPT、両者ともに調整~ペネトレーションテスト実施~報告~サポートという大まかな流れは同じですが、TLPTで大きく異なるのは「より深いエビデンスを持ち、シナリオ・テスト計画を作成する」という点と「防御態勢評価を伴う」という点です。

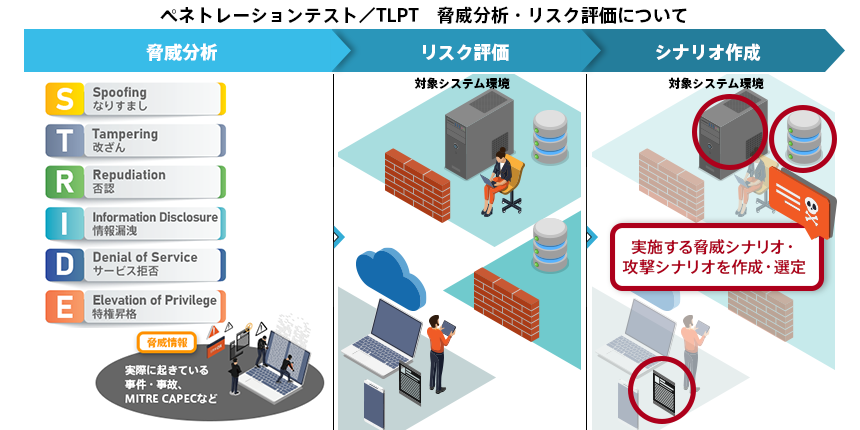

テスト前の脅威分析~リスク評価~シナリオ作成のプロセスにおいて、TLPTを行う場合は、対象システムにおける情報資産などのシステム情報や、対象組織情報、攻撃者の動機・攻撃ポイントなどのパターンを分析した脅威インテリジェンスに基づきシナリオ仕様を作成します。

最新の脅威情報やインシデント事例も加味したうえで「対象組織・システムのどのようなところが攻撃されやすいか」といったリスクを評価し、現実味のある脅威シナリオおよび攻撃シナリオを作成します。

攻撃シナリオの他にも、仕様書の時点で大まかに攻撃の目的や経路・手法について設定した後、テストの詳細計画を行う際に「アクセス先のホストで何をするのか?」、「どんな情報を狙ってサーバーを漁るのか?」、「どの程度のスピードでポートスキャンを実施するか?」などの詳細についても綿密に決めるため、実環境における影響を最小化し、安全にペネトレーションテストを実施することができます。

【脆弱性診断との違い】

さらに脆弱性診断との違いも確認しておきましょう。

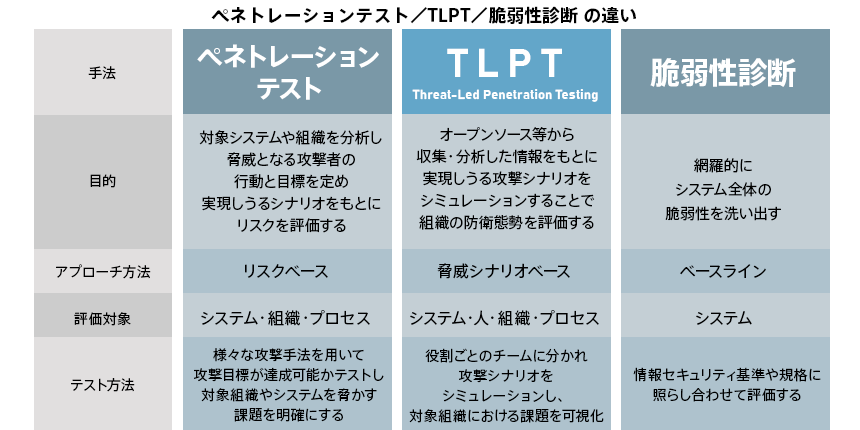

脆弱性診断は、情報セキュリティ基準などで定められている確認項目と照らし合わせながら、一つ一つ「できている/できていない」を確認していくチェック方式でテストします。対して、ペネトレーションテスト・TLPTは対象システムごとに「どのようなことをされると困るか」というシナリオを設定したうえで、それが実現可能かどうかを実際に攻撃して確認するリスクベースのテストです。

さらにTLPTでは「攻撃を検知できたか」、「検知した際にどのような対応ができたか」、「対応にどのくらい時間を要したか」、「エスカレーションの動きはスムーズだったか」という防御態勢まで評価することができます。

では、「TLPTが最も効果的なのか?」というと、目的により異なります。

「攻撃対応能力の強化をしたい」、「防御側の動きが本当にできるか確認したい」といった目的であればTLPTが効果的ですが、もし「脆弱性をすべて洗い出したい」とお考えであれば、脆弱性診断の実施をお勧めします。

TLPTは設定したゴールに向けて「防御側に検知されることなく攻撃者の目的を達成できるか」という点を重視した攻撃を行うので、目的に関連しない攻撃は行わず、防御側に検知される可能性が高いと想定される場合には実行しないこともあるため、すべての脆弱性を洗い出すことができない可能性があります。

リスクを伴うTLPTだからこそ、日本企業が安心・安全に行うためにすべてのプロセスをユービーセキュアのコンサルタントが担当

本番環境に対して実際に攻撃を仕掛けるためリスクを伴うTLPTにおいてはコミュニケーションも重要です。

日本のセキュリティベンダでは、TLPTを技術力の高い海外のペンテスター(ペネトレーションテスター)に委託する企業も少なくありません。しかし日本企業のお客様が多い当社では、日本語での対応や日本の文化・商習慣に沿ったコミュニケーションを重視し、すべてのプロセスを当社コンサルタントが担当しています。

高い技術力と豊富な経験を持ち、難易度の高い資格も取得しているコンサルタントが「どのような障害が起きやすいか」、「そのリスクに対してどんなエスカレーション対応をするのか」、「どのような挙動が起きたらテストをストップするか」など詳細な部分までお客様と相談・連携いたします。これにより、攻撃を行った際に発生しうる障害を最小限に留めて安全にテスト実施できる環境を確保します。

また、コミュニケーションは事前の打ち合わせのみならず、テスト実施~テスト後においても重要です。

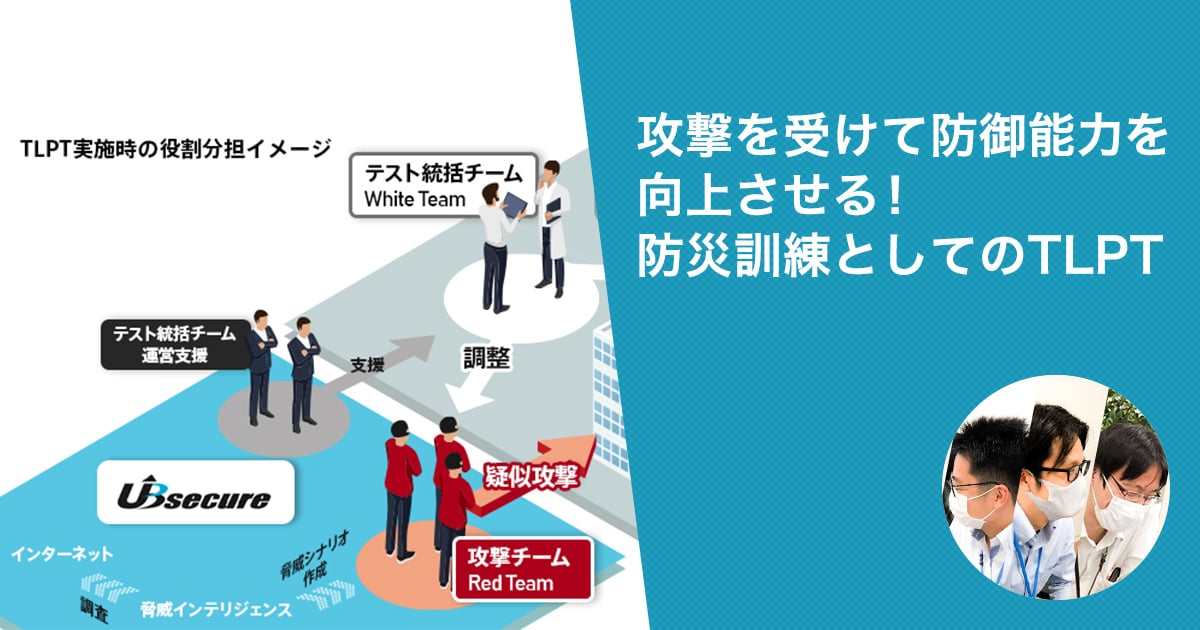

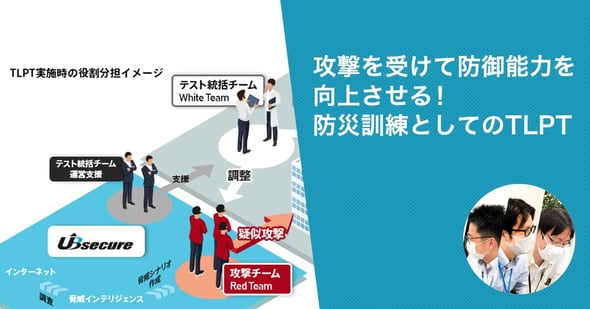

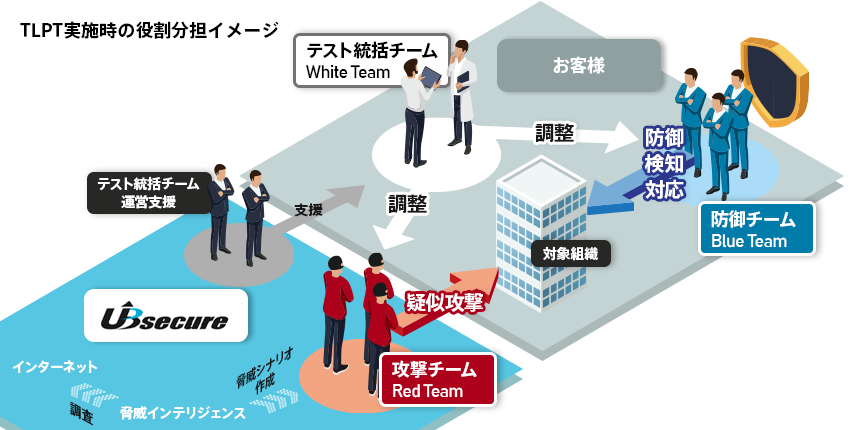

TLPTのテストでは、攻撃を行う「Red Team」、防御チームインシデントを検知しアクションする「Blue Team」、診断実施時に窓口になりチームの橋渡しをしながらテストを統括する「White Team」の3つのチームに分かれ、それぞれの役割を担当し連携しながら実施します。

テスト後の対策案を検討するプロセスでは、より高い防御体制を実現するために次の3点についての対応も行っています。

|

ユービーセキュアのTLPT防御態勢評価における3つの柔軟性

|

ペネトレーションテスト・TLPTの実施事例

事例1 オフィス環境のペネトレーションテスト

| 全体期間 | 約2か月 |

| 事前打ち合わせ | 2回 |

| 事前準備 | お客様内の社用PCをペネトレーションテスト用として準備。 (ペンテスト用アカウント情報を含む) |

| 主な事前調整 | ペネトレーションテスト実施観点の調整/アクセス許可ネットワークの調整/ 各種攻撃手法におけるリスクと対策方針のすり合わせ/ マルウェア検知などのアラート発生時の対応のすり合わせ/実施日時 など |

| ペネトレーションテスト実施 | 1週間(平日日中帯) |

| 報告書草案作成 | 5営業日 |

| 納品 | 報告書草案をベースにした検出事象および対策方針の打ち合わせ1回(2時間) 最終的な報告書のご提示と報告会の実施 |

こちらはオフィス環境のペネトレーションテストを実施した事例です。全体で2カ月ほどの実施期間のうち1カ月以上は、事前打ち合わせや社内PCなどの手配、攻撃内容、リスク対策の調整などに時間を要しました。ペネトレーションテストでは標的型攻撃メール着弾により社内ネットワークへの侵入を試みたところ、最終的にドメイン管理者権限を取得できてしまいました。いくつかの改善点が見つかったため、報告書にて対応策などを提案しています。

事例2 オフィス環境をスコープとしたTLPT

| 全体期間 | 約3~4か月 |

| 事前打ち合わせ | 1回 |

| 脅威インテリジェンス導出 | 約1か月 |

| シナリオ仕様書作成 テスト詳細計画作成 リスク管理計画作成 |

約1か月強 |

| テスト実施 | 2週間 |

| 攻撃タイムライン作成 報告書草案作成 |

7~10営業日 |

| 防御態勢確認・評価 | 5営業日(事前にヒアリング等実施) |

| 納品 | 報告書草案をベースにした検出事象および対策方針の打ち合わせ1回(2時間) 最終的な報告書のご提示と報告会の実施 |

事前に脅威インテリジェンスの導出を行い、シナリオや仕様書、詳細計画などを作成してから、事例1と同様に標的型攻撃メールが着弾したテストを実施。テスト後は、防態体制評価として「何時何分に攻撃し、防御チーム側がどのような対応ができたか」、「今後に備えて何をどのように改善すべきか」という点を報告しています。

事例3 ドローンに対するペネトレーションテスト

ドローンと、ドローンを操作するテレメトリー監視用PCとの間で使用する無線LANへの侵入・盗聴を行ったペネトレーションテストでは、想定外のオープンポートの有無を確認し・侵入試行を行うと共に、妨害パケットを流すことでドローンとPCを切断する実証をいたしました。

事例4 監視カメラに対するペネトレーションテスト

「VPN遠隔カメラシステム」におけるセキュリティ上の問題点を攻撃者の視点で調査しました。リモート監視を行うPCに対して、実際に撮影しているカメラ映像とは異なる映像を流す実証をいたしました。

ユービーセキュアの「脅威インテリジェンスAttack Surface調査サービス」

ユービーセキュアでは、「脅威インテリジェンスAttack Surface調査サービス」というOSINT(オープンソースインテリジェンス)を活用した新しいセキュリティサービスを提供しています。

当社のコンサルタントが「脅威アクター(攻撃者)」として、お客様の環境・組織を外部から攻撃するならどのような攻撃⼿法が考えられるか、お客様の情報を収集・分析して「Attack Surface(攻撃可能な領域)」を調査するサービスで、セキュリティリスクの把握と早期対策を行うことができます。

詳細についてはこちらよりお問い合わせください。