多くの企業が保有・運用する複数のシステムに何らかのセキュリティ対策を導入していますが、もしサイバー攻撃を受けた時に「導入しているセキュリティシステムが本当に機能するのか」「必要な情報資産を守り切れるのか」といった不安を持つ企業は少なくありません。そこで、攻撃者の視点・シナリオを想定し疑似的に攻撃を行うことで、サイバー攻撃を受けた際のリスクと課題を“見える化”するのがペネトレーションテストです。

今回は、「経営層からペネトレーションテストを実施するよう言われたが、何をすればいいか分からない」、「ペネトレーションテストを検討中で詳しく知りたい」という方向けに、ペネトレーションテストを受けるべきシーンやタイミング、効果や実施方法について解説します。

ペネトレーションテストを実施する企業の共通課題は

「リスクがどこにあるかわかりにくい」こと

ペネトレーションテストをご検討されているお客様からは、次のようなご相談をよく頂戴します。

1.リモートワーク環境を整えたけどセキュリティは大丈夫か?

最も多く寄せられるご相談が、新型コロナウイルスの影響で、急遽リモートワーク環境を取り入れた企業からのご相談です。

これまで社内環境での利用に限定していた基幹システムへ、社外からもアクセスできるようにすれば、アクセス経路のセキュリティに不安を感じます。また、リモートワークに限らず、オフィス移転やフリーアドレス化などに伴う無線LAN環境の構築、システムのリプレイスなどの場合にも、セキュリティ対策が十分だと自信を持って言えるでしょうか。

2. 脆弱性診断後、修正できていない問題のリスクが知りたい

次に多いのが「認識している脆弱性を悪用されてしまった場合に、どこまで被害が及ぶのか把握しておきたい」というご相談です。

脆弱性診断で問題点が指摘された後、「危険度高~中は至急対応」するが、「危険度低であれば、今すぐの対応でなくてもよい」と判断をすることがあります。ただし、「危険度低でも、何らかの条件が重なることで大きな被害に繋がるケースがある」ことは認識しておきたいポイントです。

3. 導入しているセキュリティ対策がどこまで検知できているのか可視化したい

3番目に多いのが「導入しているセキュリティ対策の有効性やリスク範囲を把握したい」というご相談です。

保有するシステムに何らかのセキュリティ対策を導入しているものの、それが効果を発揮するかどうかは実際に攻撃を受けてみないと分かりません。いざ攻撃を受けた時に「正しく検知し、対応できるのか」、「攻撃の種類によっては検知できないものがあるのか」などを事前に把握することが必要です。

これらのご相談をいただく企業に共通しているのは「保有しているシステムのどこにリスクがあるのか」が、分かりにくいという点です。

多くの企業が複数のシステムを保有し、それらを連携させたり、クラウド化したり…と、複雑な構成で運用しています。システムごとのセキュリティ対策は行っていても、連携しているシステム全体で捉えると悪用できてしまうケースもあるため、単一のシステムだけではなく全体におけるリスクを再点検することも重要です。ペネトレーションテストは、実際に受ける攻撃を疑似的に行い、システムへの侵入を試行することで、見えにくくなっているリスクとシステムが抱える課題を可視化します。

脆弱性診断とペネトレーションテスト、どちらを使う?使い分け方

次に脆弱性診断との違いを見ていきましょう。

すでに脆弱性診断を行っている場合、「脆弱性診断とペネトレーションテストは、どう使い分けるの?」という質問をよくいただきます。

脆弱性診断とペネトレーションテストの大きな違いは、実施目的とアプローチです。

脆弱性診断の目的は、対象システムに脆弱性が存在するかを洗い出すことです。新システムのローンチ前や新機能の追加などのシステム改修時に、「システムに脆弱性が存在しないか」、「一定の基準を満たしているかどうか」を網羅的に確認します。アプローチとしてはOWASPやIPAといったセキュリティ基準とあるべき姿のフィット&ギャップから分析を行います。

一方で、ペネトレーションテストの目的は、攻撃者の行動と目標を定め、その目標が達成できるかどうかをシナリオに基づいて評価することです。対象システムや環境に合わせてターゲットを設定し、疑似的に攻撃を行い、「情報や金銭を奪取されないか」、「内部ネットワークの堅牢性や防御機能がどこまで機能しているか」を評価し、リスクを洗い出します。

| 脆弱性診断 | ペネトレーションテスト | |

|---|---|---|

| 目的 | 網羅的にシステム全体の脆弱性を洗い出す | 対象となるシステムや組織を分析して、脅威となる攻撃者の行動と目標を定め、実現しうるシナリオをもとにリスクを評価する |

| アプローチ方法 | ベースライン | リスクベース |

| テスト方法 | 情報セキュリティ基準や規格に照らし合わせて評価する | 様々な攻撃手法を用いて攻撃目標が達成可能かテストし、対象組織やシステムを脅かす課題を明確にする |

| 関連ドキュメント | OWASP ASVS4.0など | NIST SP800-115、MITRE ATT&CKなど |

| 成果 | 診断結果報告書 | 脅威・リスク分析評価 攻撃シナリオ テスト結果報告書 |

| 適用シーン | 新しいシステムのローンチ前 改修時の確認といったシステムそのものの公開条件や機能面を評価 |

インターネット上の情報も活用した、より現実的なサイバー攻撃を想定したテスト 内部ネットワークの堅牢性など企業としての管理・運用面のセキュリティレベルも含めて確認 |

| 見積もり時 必要な情報 |

対象システム数 画面数/リクエスト数 IPアドレス数 |

対象システム範囲 脅威数・シナリオ数 |

網羅的にセキュリティリスクを洗い出したい場合には脆弱性診断、実際に攻撃された時のリスクを把握したい場合にはペネトレーションテストと使い分けます。

STEP1 目的と対象範囲を明確にする

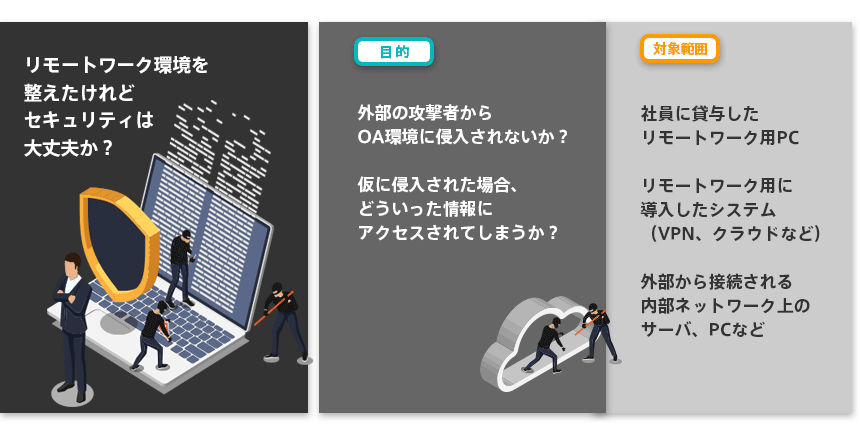

実際にペネトレーションテストを行うことになったら、最初に目的と対象範囲を決めます。

対象範囲が広がるほどペネトレーションテストの実施期間も長くなる傾向があるため、攻撃経路を想定し、どのような用途のシステムを対象とするか明確にします。

「リモートワーク環境を整えたけれどセキュリティ面で不安がある」という場合は、リモートワーク環境で使用するPCやシステム、外部からログインする内部のネットワークサーバなどを対象とすることが考えられます。

STEP2 優先的に守るべきポイントを整理する

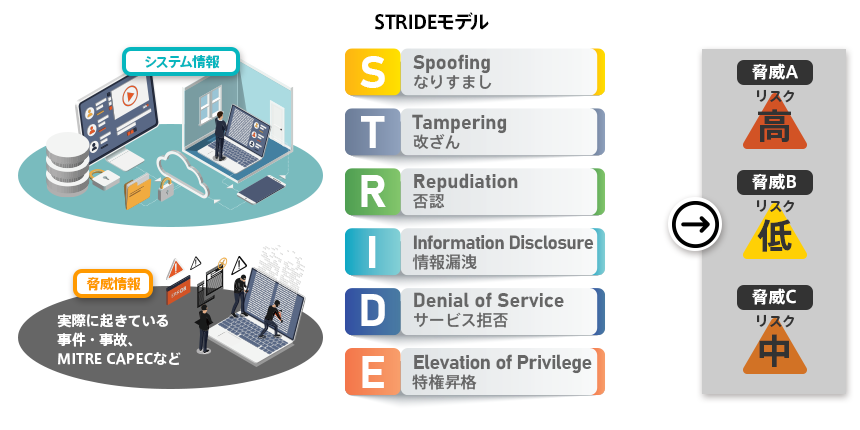

目的と対象範囲を定めたら、下記2つの情報をもとに脅威分析とリスク評価を行い、優先的に守るべきポイントを整理していきます。

① 対象システムにおける情報資産・データフロー・システム機能

- 情報資産として守るべきものはどれか、それらの情報はどのような流れで扱われているのか

- 利用者となる一般ユーザー/社員/取引先

- どのような侵入経路が想定されるのか

② 世間で起きている脅威情報から、どういった攻撃・経路が狙われているのか

脅威分析手法の一つである「STRIDEモデル」などを用いて、どのシステムにどのような脅威・可能性があるのかを洗い出し、リスクの程度に合わせて重みをつけていきます。

STEP3 攻撃シナリオの作成・選定

脅威の内容、攻撃の目的・対象・手法など、様々なシナリオを検討し、そのシナリオの中から費用、スケジュール、開示できる情報などを踏まえて実施シナリオを決定します。

| 脅威内容 | リスク度合い | 攻撃シナリオ | 対象 | 実施 |

|---|---|---|---|---|

| 脅威A | 高 | □□の管理者権限の奪取 | □□ | ○ |

| 脅威B | 低 | □□と◇◇へのDoS攻撃 | □□、◇◇ | × |

| 脅威C | 中 | ◇◇のユーザーへのなりすまし | ◇◇ | ○ |

| 脅威D | 中 | ◆◆からの情報窃取 | ◆◆ | × |

| … | … | … | … | … |

シナリオ選定時には、あらためて当初の目的に立ち返り、実施するシナリオを検討していく必要があります。「目的は何か、どこまで開示・用意できるのか」など、ペネトレーションテストの実施メンバーや対象システムの管理者・運用者等を交えて決めていくと良いでしょう。

開示される情報量が非常に少なければ、攻撃者と同様にブラックボックスでテストを実施することになります。また、「一定の情報を攻撃者に利用されている」と仮定したグレーボックステストや、リスク度合いや攻撃シナリオを熟考した結果、「テストを実施しない」と判断するケースもあります。

シナリオを選定し、日程を決めたらいよいよペネトレーションテストを行います。

STEP4 ペネトレーションテストを実施する

ペネトレーションテストでは、セキュリティベンダーのコンサルタントが攻撃者となり、MITRE ATT&CKのような公開されている攻撃戦術やテクニックを用いて攻撃者の目的が達成できるかどうかを確認します。テスト実施後にセキュリティベンダーから提出される報告書には、実施内容、目的が達成できたかどうか、達成できた場合にはどのような情報が、どのような方法で取得できてしまったか、見つかった課題に対しての改善方法なども記載されていますので、テスト後の課題解決に役立ててください。

これらの一連の流れを経てペネトレーションテストは完了となります。

ペネトレーションテスト終了は改善開始の始まり

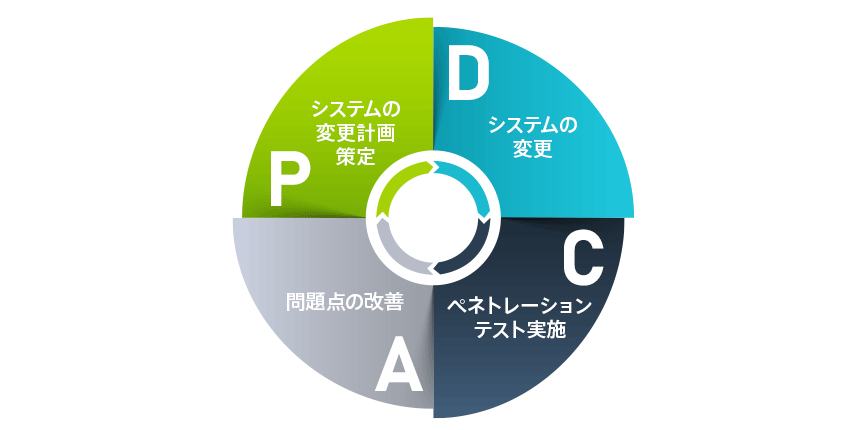

ペネトレーションテストで攻撃者の目的が達成できてしまった場合には、早めにシステムの修正対応を行いましょう。

また、改善すべきリスクがなかった場合でも、ペネトレーションテストは定期的に行い、日々進化するサイバー攻撃に対抗していくことが大事です。

対象範囲を変更・拡大しながら、定期的な確認~問題点の改善、システムの変更などのPDCAサイクルを通じて、システムの安全性を高めていきましょう。

ユービーセキュアのペネトレーションテストは、脅威分析やリスク評価の資格を持つコンサルタントが、お客様と協調しながらテストの実施から報告まで行います。数百の脅威シナリオの蓄積の中から、お客様の環境や資産に応じて最適なシナリオを素早くご提案できるのが最大の特徴です。「既に脅威分析・評価は終わっていて、実際に侵入可能かどうか疑似攻撃で試したい」といったケースでのご支援も可能です。

コンサルタントが資格を取得する奮闘記も掲載しているので、合わせてご覧ください。

【OSCP取得奮闘記】難関セキュリティ資格を攻略してみた!

【OSWP取得奮闘記】無線LANセキュリティ資格を攻略してみた!