システム開発の標準プロセスにツールによる脆弱性検査を組み込みたい

TISインテックグループの当社は、製造業、流通・サービス業のお客様を中心に、各種ITサービスを提供しています。

TISインテックグループの当社は、製造業、流通・サービス業のお客様を中心に、各種ITサービスを提供しています。

MA第二事業部は主要なお客様専属の部署として活動しています。私たちのお客様は、多くの個人情報をデータベースとして所持し、事業に用いている個人情報取扱事業者様です。万が一個人情報が漏えいするようなことが起これば、社会からの信頼を失い、事業継続に大きな影響が出かねません。

当社が開発・改修・運用を請け負っているのは、お客様が展開しているASPサービスのためのWebアプリケーションです。インターネットに公開されているシステムのため、より高いセキュリティ対策が求められていました。

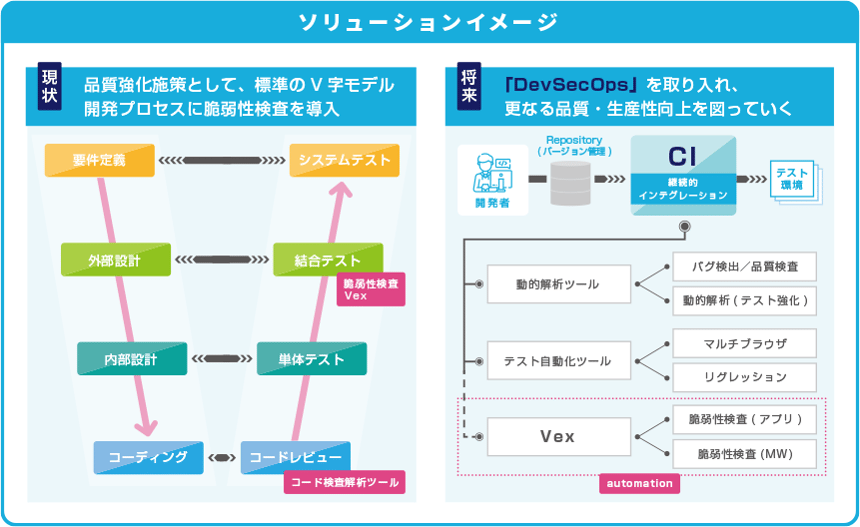

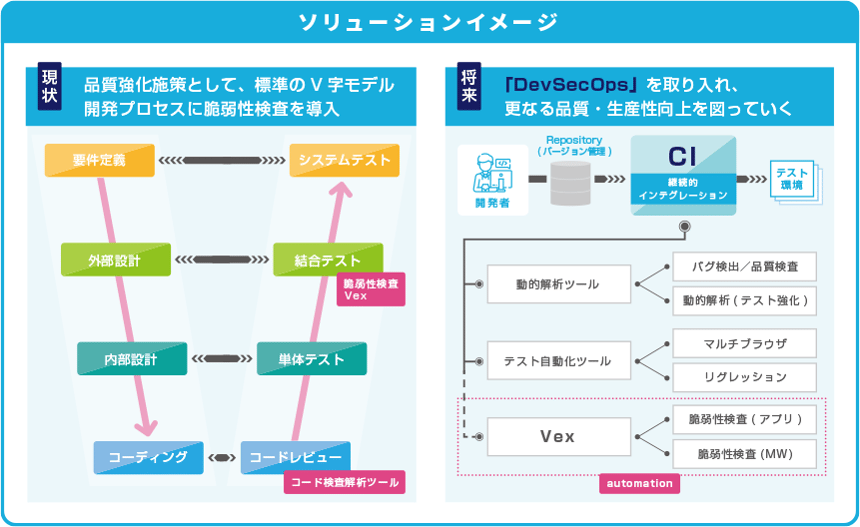

当初、マニュアル(手動)によるWebアプリケーションの脆弱性管理を行っていたのですが、担当のプロジェクトリーダーやSEによって、検査の品質に差が出てきてしまうということが課題でした。人に依存したセキュリティ対策は均質化が難しく、対応にばらつきが生じてしまいます。一方で、個人情報を扱っているシステムである以上、セキュリティ品質を保つことが不可欠です。そこで私たちのお客様は、システム開発のプロセスに、標準化されたツールでの脆弱性検査フェーズを組み込むことを決めたのです。

Vex導入の決め手は環境構築の容易さと使い勝手の良さ

お客様が脆弱性検査ツールの導入を決断したのは2009年です。当時、複数の脆弱性検査ツールが市場に出ていましたが、お客様から提案されたのが「Vex」でした。Vexが本当に脆弱性検査ツールとして適切なのか、他のツールを含め比較検討することにしました。比較検討にかけた期間は約2~3カ月です。まず検討したのはオープンソースのWebアプリケーション脆弱性検査ツールでした。このツールはブラウザのオートメーションツールと組み合わせて、脆弱性検査を自動化することができます。

お客様が脆弱性検査ツールの導入を決断したのは2009年です。当時、複数の脆弱性検査ツールが市場に出ていましたが、お客様から提案されたのが「Vex」でした。Vexが本当に脆弱性検査ツールとして適切なのか、他のツールを含め比較検討することにしました。比較検討にかけた期間は約2~3カ月です。まず検討したのはオープンソースのWebアプリケーション脆弱性検査ツールでした。このツールはブラウザのオートメーションツールと組み合わせて、脆弱性検査を自動化することができます。

無償で利用できるものの、実行手順のシナリオをスクリプト言語で書く必要があり、高い技術スキルが求められ、習熟には時間がかかるという問題がありました。また過検知も多く、精査に時間と手間を要するという懸念もありました。そこで有償ツールも検討することにし、Vexの他にもう一つの製品を比較検討しました。

もう一つの有償ツールと徹底比較し最終的にVexに決めましたが、決め手となった一番のポイントは環境構築が容易であることと、運用の柔軟性です。Vexは手持ちのノートPCでも動かすことができるので、新たにサーバを構築する手間もなく使い勝手の良い点は大きな魅力でした。またこのような脆弱性検査ツールの場合、検査シナリオの登録に時間がかかるのですが、Vexはブラウザ経由でシナリオを登録すれば、検査が実行できます。さらに過検知も少なかったため、その精度の高さにも大変惹かれました。

セキュリティ品質の向上と統一を実現。

メンバー全員のセキュリティリスクに対する知識も深まった

約半年間の準備期間を経て、システム開発の標準プロセスにVexによる脆弱性検査フェーズを組み込みました。結合テストの後に脆弱性検査フェーズを設け、開発者自身がVexを使って脆弱性検査を行っています。Vexの導入に際しては、サポートも充実していたため、特に苦労したことはありませんでした。

現在ではプロジェクトメンバー全員が扱えるよう、必ず、全員が検査を担当するようにしています。入社3年目のメンバーでも効率よく検査し、レポートをまとめることができるようになっています。

導入効果として一番大きかったことは、セキュリティ品質の向上はもちろんのこと、脆弱性検査がツールにより標準化されたため、開発案件のセキュリティ品質が統一されたことです。

また、メンバー全員のセキュリティリスクに対する知識が深まったこともあります。新規画面の開発案件や既存画面の改修案件があった際、あらかじめそのリスクを考えた上で設計ができるようになりました。メンバー全員に脆弱性検査の知識が身についたことで、開発の手法も大きく変わりました。

現在、Vexを活用しているのは、主に私たちの部署ですが、他の部署からも「Vexを使ってみたい」という声が聞こえてくるなど、徐々に社内に浸透しつつあります。「脆弱性検査をしたいが、なかなかトライできない」と悩んでいる声を聞いた場合には、新規開発ではなく保守開発の小さな範囲で「まずは使ってみる」ことを勧めています。そこで経験値を積めば、徐々に範囲を拡げ、新規の案件にも活用できるようになるからです。

CIツール、コード解析ツールの導入を検討。さらなる品質向上を目指す

Vexでの脆弱性検査の結果には大変満足していますが、Vexから出てくるレポートはお客様向けには少しわかりにくい箇所があるので、お客様に提出する際は、私たちが蓄積したナレッジを活用し、独自の指標を設けて、お客様向けにレポートを作成しています。

Vexでの脆弱性検査の結果には大変満足していますが、Vexから出てくるレポートはお客様向けには少しわかりにくい箇所があるので、お客様に提出する際は、私たちが蓄積したナレッジを活用し、独自の指標を設けて、お客様向けにレポートを作成しています。

将来的にはCVSS(Common Vulnerability Scoring System:共通脆弱性評価システム)に基づいた指標を設けて、レポートを作成していきたいと考えています。Vexの次のバージョンでは、レポートにCVSSベースを採用するなど、レポート機能が改善されるということでかなり期待しています。 今後はミドルウェアの検査機能をより充実してほしいと思っています。そうすればさらにVexの活用範囲は増えるだろうと考えております。

最後に、当社ではCIツールやコード解析ツールなどの導入も検討しています。これらのツールを使うことでどんな効果が得られるのか、今まさに検証を行っています。Vexはもちろん、これらのツールを徹底的に活用しながら、システム開発における自動化、高速化とセキュリティ確保の両立を実現し、さらなる品質向上を目指していきます。

TISインテックグループの当社は、製造業、流通・サービス業のお客様を中心に、各種ITサービスを提供しています。

TISインテックグループの当社は、製造業、流通・サービス業のお客様を中心に、各種ITサービスを提供しています。 お客様が脆弱性検査ツールの導入を決断したのは2009年です。当時、複数の脆弱性検査ツールが市場に出ていましたが、お客様から提案されたのが「Vex」でした。Vexが本当に脆弱性検査ツールとして適切なのか、他のツールを含め比較検討することにしました。比較検討にかけた期間は約2~3カ月です。まず検討したのはオープンソースのWebアプリケーション脆弱性検査ツールでした。このツールはブラウザのオートメーションツールと組み合わせて、脆弱性検査を自動化することができます。

お客様が脆弱性検査ツールの導入を決断したのは2009年です。当時、複数の脆弱性検査ツールが市場に出ていましたが、お客様から提案されたのが「Vex」でした。Vexが本当に脆弱性検査ツールとして適切なのか、他のツールを含め比較検討することにしました。比較検討にかけた期間は約2~3カ月です。まず検討したのはオープンソースのWebアプリケーション脆弱性検査ツールでした。このツールはブラウザのオートメーションツールと組み合わせて、脆弱性検査を自動化することができます。 Vexでの脆弱性検査の結果には大変満足していますが、Vexから出てくるレポートはお客様向けには少しわかりにくい箇所があるので、お客様に提出する際は、私たちが蓄積したナレッジを活用し、独自の指標を設けて、お客様向けにレポートを作成しています。

Vexでの脆弱性検査の結果には大変満足していますが、Vexから出てくるレポートはお客様向けには少しわかりにくい箇所があるので、お客様に提出する際は、私たちが蓄積したナレッジを活用し、独自の指標を設けて、お客様向けにレポートを作成しています。